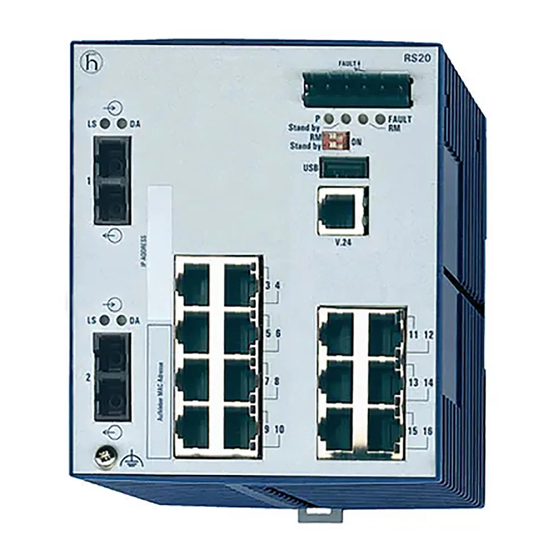

Hirschmann RS20 Anwenderhandbuch

Industrial ethernet (gigabit-)switch

Vorschau ausblenden

Andere Handbücher für RS20:

- Handbuch (238 Seiten) ,

- Anwenderhandbuch (234 Seiten) ,

- Referenzhandbuch (176 Seiten)

Inhaltszusammenfassung für Hirschmann RS20

- Seite 1 Anwender-Handbuch Grundkonfiguration Industrial ETHERNET (Gigabit-)Switch RS20/RS30/RS40, MS20/MS30, OCTOPUS Grundkonfiguration L2E Technische Unterstützung Release 5.0 04/09 HAC-Support@hirschmann.de...

- Seite 2 Die beschriebenen Leistungsmerkmale sind nur dann verbindlich, wenn sie bei Vertragsschluss ausdrücklich vereinbart wurden. Diese Druckschrift wurde von Hirschmann Automation and Control GmbH nach bestem Wissen erstellt. Hirschmann behält sich das Recht vor, den Inhalt dieser Druckschrift ohne Ankündigung zu ändern. Hirschmann gibt keine Garantie oder Gewähr- leistung hinsichtlich der Richtigkeit oder Genauigkeit der Angaben in dieser Druckschrift.

-

Seite 3: Inhaltsverzeichnis

Inhalt Inhalt Inhalt Über dieses Handbuch Legende Einleitung Zugang zu den Bedienoberflächen System-Monitor Command Line Interface Web-based Interface IP-Parameter eingeben Grundlagen IP-Parameter 2.1.1 IP-Adresse (Version 4) 2.1.2 Netzmaske 2.1.3 Classless Inter-Domain Routing IP-Parameter via CLI eingeben IP-Parameter via HiDiscovery eingeben System-Konfiguration vom ACA laden System-Konfiguration via BOOTP System-Konfiguration via DHCP... - Seite 4 Inhalt 3.1.3 Laden aus einer Datei 3.1.4 Konfiguration in den Lieferzustand versetzen Einstellungen speichern 3.2.1 Lokal (und auf den ACA) speichern 3.2.2 Speichern in eine Datei auf URL 3.2.3 Speichern als Skript auf den PC Neueste Software laden Software vom ACA laden 4.1.1 Auswahl der zu ladenden Software 4.1.2 Starten der Software 4.1.3 Kaltstart durchführen...

- Seite 5 Inhalt Die Systemzeit im Netz synchronisieren Uhrzeit eingeben SNTP 7.2.1 Beschreibung SNTP 7.2.2 Vorbereitung der SNTP-Konfiguration 7.2.3 Konfiguration SNTP Precison Time Protocol 7.3.1 Funktionsbeschreibung PTP Netzlaststeuerung Gezielte Paketvermittlung 8.1.1 Store and Forward 8.1.2 Multiadress-Fähigkeit 8.1.3 Altern gelernter Adressen 8.1.4 Statische Adresseinträge eingeben 8.1.5 Gezielte Paketvermittlung ausschalten Multicast-Anwendung 8.2.1 Beschreibung Multicast-Anwendung...

- Seite 6 Inhalt VLANs 8.6.1 Beschreibung VLAN 8.6.2 Beispiele für ein VLAN Funktionsdiagnose Alarmmeldungen versenden 9.1.1 Auflistung der SNMP-Traps 9.1.2 SNMP-Traps beim Booten 9.1.3 Trapeinstellung Gerätestatus überwachen 9.2.1 Gerätestatus konfigurieren 9.2.2 Gerätestatus anzeigen Out-of-band-Signalisierung 9.3.1 Meldekontakt steuern 9.3.2 Gerätestatus mit Meldekontakt überwachen 9.3.3 Gerätefunktionen mit Meldekontakt überwachen Port-Zustandsanzeige Ereigniszähler auf Portebene...

- Seite 7 Inhalt Allgemeine Informationen Management Information BASE (MIB) Verwendete Abkürzungen Technische Daten Leserkritik Stichwortverzeichnis Weitere Unterstützung Grundkonfiguration L2E Release 5.0 04/09...

- Seite 8 Inhalt Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 9: Über Dieses Handbuch

Über dieses Handbuch Über dieses Handbuch Das Anwender-Handbuch „Grundkonfiguration“ enthält alle Informationen, die Sie zur Inbetriebnahme des Gerätes benötigen. Es leitet Sie Schritt für Schritt von der ersten Inbetriebnahme bis zu den grundlegenden Einstellun- gen für einen Ihrer Umgebung angepassten Betrieb. In der Praxis hat sich folgende thematische Reihenfolge bewährt: Gerätezugang zur Bedienung herstellen durch Eingabe der IP-Parameter,... - Seite 10 Über dieses Handbuch Das Referenz-Handbuch „Web-based Interface“ enthält detaillierte Infor- mation zur Bedienung der einzelnen Funktionen des Gerätes über das Web- Interface. Das Referenz-Handbuch „Command Line Interface“ enthält detaillierte Infor- mation zur Bedienung der einzelnen Funktionen des Gerätes über das Command Line Interface.

-

Seite 11: Legende

Legende Legende Die in diesem Handbuch verwendeten Auszeichnungen haben folgende Bedeutungen: Aufzählung Arbeitsschritt Zwischenüberschrift Link Querverweis mit Verknüpfung Hinweis: Ein Hinweis betont eine wichtige Tatsache oder lenkt Ihre Aufmerksamkeit auf eine Abhängigkeit. ASCII-Darstellung in Bedienoberfläche Courier Ausführung in der Bedieneroberfläche Web-based Interface Ausführung in der Bedieneroberfläche Command Line Interface Verwendete Symbole: Router mit Firewall... - Seite 12 Legende Beliebiger Computer Konfigurations-Computer Server SPS - Speicherprogrammier- bare Steuerung I/O - Roboter Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 13: Einleitung

Einleitung Einleitung Das Gerät ist für die Praxis in der rauen Industrieumgebung entwickelt. Dem- entsprechend einfach ist die Installation. Mit wenigen Einstellungen können Sie dank der gewählten Voreinstellungen das Gerät sofort in Betrieb neh- men. Grundkonfiguration L2E Release 5.0 04/09... - Seite 14 Einleitung Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 15: Zugang Zu Den Bedienoberflächen

Zugang zu den Bedienoberflächen 1 Zugang zu den Bedienoberflächen Das Gerät hat 3 Bedieneroberflächen, die Sie über unterschiedliche Schnitt- stellen erreichen: System-Monitor über die V.24-Schnittstelle (out-of-band), Command Line Interface (CLI) über den V.24-Anschluß (out-of-band) und über Telnet (in-band), Web-base Interface über Ethernet (in-band). Grundkonfiguration L2E Release 5.0 04/09... -

Seite 16: System-Monitor

Zugang zu den Bedienoberflächen 1.1 System-Monitor 1.1 System-Monitor Der System-Monitor ermöglicht die Auswahl der zu ladenden Software, die Durchführung eines Updates der Software, Starten der ausgewählten Software, Beenden des System-Monitors, Löschen der gespeicherten Konfiguration und Anzeige der Bootcode-Information. Öffnen des System-Monitors Verbinden Sie mit Hilfe des Terminalkabels (siehe Zubehör) –... - Seite 17 Zugang zu den Bedienoberflächen 1.1 System-Monitor < PowerMICE MS4128-5 (Boot) Release: 1.00 Build: 2005-09-17 15:36 > Press <1> to enter System Monitor 1 ... Abb. 1: Bildschirmansicht beim Bootvorgang Drücken Sie innerhalb von einer Sekunde die <1>-Taste, um den System-Monitor 1 zu starten. System Monitor (Selected OS: L3P-01.0.00-K16 (2005-10-31 19:32)) Select Boot Operating System...

-

Seite 18: Command Line Interface

Zugang zu den Bedienoberflächen 1.2 Command Line Interface 1.2 Command Line Interface Das Command Line Interface bietet Ihnen die Möglichkeit, alle Funktionen des Gerätes über eine lokale oder eine Fernverbindung zu bedienen. IT-Spezialisten finden im Command Line Interface die gewohnte Umgebung zur Konfiguration von IT-Geräten. - Seite 19 Zugang zu den Bedienoberflächen 1.2 Command Line Interface Copyright (c) 2004-2005 Hirschmann Automation and Control GmbH All rights reserved PowerMICE Release L3P-01.0.00-K16 (Build date 2005-10-31 19:32) System Name: PowerMICE Mgmt-IP 149.218.112.105 1.Router-IP: 0.0.0.0 Base-MAC 00:80:63:51:74:00 System Time: 2005-11-01 16:00:59 User: Abb.

- Seite 20 NOTE: Enter '?' for Command Help. Command help displays all options that are valid for the 'normal' and 'no' command forms. the syntax of a particular command form, please consult the documentation. (Hirschmann PowerMICE) > Abb. 4: CLI-Bildschirm nach dem Einloggen Grundkonfiguration L2E...

-

Seite 21: Web-Based Interface

Zugang zu den Bedienoberflächen 1.3 Web-based Interface 1.3 Web-based Interface Das komfortable Web-based Interface gibt Ihnen die Möglichkeit, das Gerät von jedem beliebigen Ort im Netz über einen Standard- Browser wie Mozilla Firefox oder Microsoft Internet Explorer zu bedienen. Der Web Browser als universelles Zugriffstool zeigt ein Applet an, das mit dem Gerät über das Simple Network Management Protokoll (SNMP) Daten austauscht. - Seite 22 Zugang zu den Bedienoberflächen 1.3 Web-based Interface Abb. 5: Java installieren Starten Sie Ihren Web Browser. Stellen Sie sicher, dass in den Sicherheitseinstellungen Ihres Brow- sers Javascript und Java eingeschaltet sind. Zur Herstellung der Verbindung geben Sie im Adressfeld des Web Browsers die IP-Adresse des Gerätes, das Sie mit dem Web-based Management administrieren möchten, in der folgenden Form ein: http://xxx.xxx.xxx.xxx...

- Seite 23 Zugang zu den Bedienoberflächen 1.3 Web-based Interface Abb. 6: Login-Fenster Wählen Sie die gewünschte Sprache aus. Wählen Sie im Login-Ausklappmenü – user, um mit Leserecht oder – admin, um mit Schreib- und Leserecht auf das Gerät zuzugreifen. Im Passwort-Feld ist das Passwort "public", mit dem Sie über Lese- rechte verfügen, vorgegeben.

- Seite 24 Zugang zu den Bedienoberflächen 1.3 Web-based Interface Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 25: Ip-Parameter Eingeben

IP-Parameter eingeben 2 IP-Parameter eingeben Bei der Erstinstallation des Gerätes ist die Eingabe der IP-Parameter notwendig. Das Gerät bietet bei der Erstinstallation 7 Möglichkeiten zur Eingabe der IP- Parameter: Eingabe mit Hilfe des Command Line Interfaces (CLI). Diese sogenannte „out-of-band“-Methode wählen Sie, wenn Sie Ihr Gerät außerhalb seiner Betriebsumgebung vorkonfigurieren Sie keinen Netzzugang („in-band“) zum Gerät haben (siehe Seite 33 „IP-Parameter via CLI... - Seite 26 IP-Parameter eingeben Konfiguration über DHCP Option 82. Diese sogenannte „in-band“-Methode wählen Sie, wenn Sie das bereits installierte Gerät mittels DHCP Option 82 konfigurieren wollen. Hierzu be- nötigen Sie einen DHCP-Server mit der Option 82. Der DHCP-Server ord- net dem Gerät anhand seiner physikalischen Anbindung die Konfigurationsdaten zu (siehe Seite 49 „System-Konfiguration via DHCP Option...

-

Seite 27: Grundlagen Ip-Parameter

IP-Parameter eingeben 2.1 Grundlagen IP-Parameter 2.1 Grundlagen IP-Parameter 2.1.1 IP-Adresse (Version 4) Die IP-Adressen bestehen aus 4 Bytes. Die 4 Bytes werden durch einen Punkt getrennt, dezimal dargestellt. Seit 1992 sind im RFC 1340 5 Klassen von IP-Adressen definiert. Klasse Netzadresse Hostadresse Adressbereich... -

Seite 28: Netzmaske

IP-Parameter eingeben 2.1 Grundlagen IP-Parameter Net ID - 7 bits Host ID - 24 bits Klasse A Net ID - 14 bits Host ID - 16 bits Klasse B Net ID - 21 bits Host ID - 8 bit s Klasse C Multicast Group ID - 28 bits Klasse D... - Seite 29 IP-Parameter eingeben 2.1 Grundlagen IP-Parameter Beispiel für eine Netzmaske: dezimale Darstellung 255.255.192.0 binäre Darstellung 11111111.11111111.11000000.00000000 Subnetzmaskenbits Klasse B Beispiel für IP-Adressen mit Subnetzzuordnung nach der Netzmaske aus dem obigen Beispiel: dezimale Darstellung 129.218.65.17 128 < 129 ≤ 191 ➝ Klasse B binäre Darstellung 10000001.11011010.01000001.00010001 Subnetz 1...

-

Seite 30: Beispiel Für Die Anwendung Der Netzmaske

IP-Parameter eingeben 2.1 Grundlagen IP-Parameter Beispiel für die Anwendung der Netzmaske In einem großen Netz ist es möglich, dass Gateways oder Router den Ma- nagement-Agenten von ihrer Managementstation trennen. Wie erfolgt in einem solchen Fall die Adressierung? Romeo Julia Lorenzo LAN 1 LAN 2 Abb. -

Seite 31: Classless Inter-Domain Routing

IP-Parameter eingeben 2.1 Grundlagen IP-Parameter Lorenzo erhält den Brief, entfernt den äußeren Umschlag und erkennt auf dem inneren Umschlag, dass der Brief für Julia bestimmt ist. Er steckt den inneren Umschlag in einen neuen äußeren Umschlag, schaut in seiner Adressliste, der ARP-Tabelle, nach der MAC-Adresse von Julia und schreibt diese auf den äußeren Umschlag als Zieladresse und seine ei- gene MAC-Adresse als Quelladresse. - Seite 32 IP-Parameter eingeben 2.1 Grundlagen IP-Parameter Seit 1993 bietet die RFC 1519 mit Classless Inter-Domain Routing (CIDR) eine Lösung, diese Probleme zu umgehen. Das CIDR überwindet diese Klassenschranken und unterstützt klassenlose IP-Adressbereiche. Mit CIDR geben Sie die Anzahl der Bits an, die den IP-Adressbereich kenn- zeichnen.

-

Seite 33: Ip-Parameter Via Cli Eingeben

IP-Parameter eingeben 2.2 IP-Parameter via CLI eingeben 2.2 IP-Parameter via CLI eingeben Sollten Sie weder über BOOTP/DHCP, DHCP Option 82, HiDiscovery Proto- koll noch über den AutoConfiguration Adapter ACA das System konfigurie- ren, dann nehmen Sie die Konfiguration über die V.24-Schnittstelle mit Hilfe des CLI vor. - Seite 34 NOTE: Enter '?' for Command Help. Command help displays all options that are valid for the 'normal' and 'no' command forms. the syntax of a particular command form, please consult the documentation. (Hirschmann PowerMICE) > Schalten Sie DHCP aus. Geben Sie die IP-Parameter ein. Lokale IP-Adresse Im Lieferzustand besitzt das Gerät die lokale IP-Adresse 0.0.0.0.

- Seite 35 IP-Parameter eingeben 2.2 IP-Parameter via CLI eingeben Wechsel in den Privileged-EXEC-Modus. enable DHCP ausschalten. network protocol none Dem Gerät die IP-Adresse 10.0.1.23 und die network parms 10.0.1.23 Netzmaske 255.255.255.0 zuweisen. Optional 255.255.255.0 können Sie zusätzlich eine Gateway-Adresse zuweisen. Die aktuelle Konfiguration in den nichtflüchtigen copy system:running-config Speicher sichern.

-

Seite 36: Ip-Parameter Via Hidiscovery Eingeben

IP-Parameter eingeben 2.3 IP-Parameter via HiDiscovery eingeben 2.3 IP-Parameter via HiDiscovery eingeben Das HiDiscovery-Protokoll ermöglicht Ihnen, dem Gerät über das Ethernet IP-Parameter zuzuweisen. Weitere Parameter können Sie mit dem Web-based Interface (siehe Referenz-Handbuch „Web-based Interface“) komfortabel konfigurieren. Installieren Sie die HiDiscovery-Software auf Ihrem PC. Die Software befin- det sich auf der CD, die mit dem Gerät ausgeliefert wurde. - Seite 37 IP-Parameter eingeben 2.3 IP-Parameter via HiDiscovery eingeben Abb. 10: HiDiscovery Beim Start von HiDiscovery untersucht HiDiscovery automatisch das Netz nach Geräten, die das HiDiscovery-Protokoll unterstützen. HiDiscovery benutzt die erste gefundene Netzwerkkarte des PCs. Sollte Ihr Rechner über mehrere Netzwerkkarten verfügen, können Sie diese in HiDis- covery in der Werkzeugleiste auswählen.

- Seite 38 IP-Parameter eingeben 2.3 IP-Parameter via HiDiscovery eingeben Abb. 11: HiDiscovery - IP-Parameter-Zuweisung Hinweis: Mit dem Eintragen der IP-Adresse übernimmt das Gerät die lokalen Konfigurationseinstellungen (siehe auf Seite 53 „Einstellungen la- den/speichern“). Hinweis: Schalten Sie aus Sicherheitsgründen im Web-based Interface die HiDiscovery-Funktion des Gerätes aus, nachdem Sie dem Gerät die IP-Pa- rameter zugewiesen haben (siehe auf Seite 50 „IP-Konfiguration via Web-...

-

Seite 39: System-Konfiguration Vom Aca Laden

IP-Parameter eingeben 2.4 System-Konfiguration vom ACA laden 2.4 System-Konfiguration vom ACA laden Der AutoConfiguration Adapter (ACA) ist ein Gerät zum Speichern der Konfigurationsdaten eines Gerätes und zum Speichern der Geräte-Software. Der ACA ermöglicht beim Ausfall eines Gerätes eine denkbar einfache Kon- figurationsdatenübernahme durch ein Ersatzgerät des gleichen Typs. - Seite 40 IP-Parameter eingeben 2.4 System-Konfiguration vom ACA laden Gerät starten Nein vorhanden? Passwort im Voreingestelltes Nein Nein Gerät und ACA Passwort im identisch? Gerät? Konfiguration vom Konfiguration aus ACA laden lokalem Speicher laden ACA-LEDs blinken ACA-LEDs blinken synchron alternierend Konfigurationsdaten geladen Abb.

-

Seite 41: System-Konfiguration Via Bootp

IP-Parameter eingeben 2.5 System-Konfiguration via BOOTP 2.5 System-Konfiguration via BOOTP Bei der Inbetriebnahme mit Hilfe von BOOTP (Bootstrap Protocol) erhält ein Gerät gemäß dem Ablaufdiagramm "BOOTP-Prozess" (siehe Abb. 13) seine Konfigurationsdaten. Hinweis: Im Lieferzustand bezieht das Gerät seine Konfigurationsdaten vom DHCP-Server. - Seite 42 IP-Parameter eingeben 2.5 System-Konfiguration via BOOTP switch_01:ht=ethernet:ha=008063086501:ip=149.218.112.83:tc=.global: switch_02:ht=ethernet:ha=008063086502:ip=149.218.112.84:tc=.global: Zeilen mit vorangestelltem #-Zeichen sind Kommentarzeilen. Die Zeilen unter ".global:" dienen der Arbeitserleichterung bei der Konfigura- tion mehrerer Geräte. Jedem Gerät weisen Sie mit dem Template (tc) die glo- balen Konfigurationsdaten (tc=.global:) zu. In den Gerätezeilen (switch-0...) erfolgt die direkte Zuordnung von Hardware- und IP-Adresse.

- Seite 43 IP-Parameter eingeben 2.5 System-Konfiguration via BOOTP Inbetriebnahme Lade Default Konfiguration Gerät wird initialisiert Gerät arbeitet mit Einstellungen aus lokalem Flash Sende DHCP DHCP/ oder BOOTP BOOTP? Requests Nein IP-Parameter und Antwort vom Nein* DHCP/BOOTP- config file URL Server? lokal speichern IP-Stack mit IP-Parametern initialisieren...

- Seite 44 IP-Parameter eingeben 2.5 System-Konfiguration via BOOTP Lade Remote- Starte tftp-Prozeß Konfiguration von mit config file URL aus DHCP? URL aus DHCP Nein tftp erfolgreich ? Nein* Lade übertragenes config file Speichere übertragenes config file lokal, setze Boot-Konfiguration auf lokal schalte BOOTP/DHCP aus Laden der Konfigurationsdaten abgeschlossen...

- Seite 45 IP-Parameter eingeben 2.5 System-Konfiguration via BOOTP Hinweis: Den von DHCP/BOOTP (siehe auf Seite 41 „System-Konfiguration via BOOTP“) gestarteten Ladevorgang zeigt die Selektion von „vom URL & lokal speichern“ im Rahmen „Laden“ an. Sollten Sie beim Speichern einer Konfiguration eine Fehlermeldung erhalten, dann kann eine Ursache ein ak- tiver Ladevorgang sein.

-

Seite 46: System-Konfiguration Via Dhcp

IP-Parameter eingeben 2.6 System-Konfiguration via DHCP 2.6 System-Konfiguration via DHCP Das DHCP (Dynamic Host Configuration Protocol) verhält sich im Grunde wie das BOOTP und bietet zusätzlich die Konfiguration eines DHCP-Clients über einen Namen anstatt über die MAC-Adresse an. Dieser Name heißt bei DHCP nach RFC 2131 "client identifier". Das Gerät verwendet den in der System-Gruppe der MIB II unter sysName eingetragenen Namen als client identidae. - Seite 47 IP-Parameter eingeben 2.6 System-Konfiguration via DHCP Das Besondere von DHCP gegenüber BOOTP ist, dass der DHCP-Server die Konfigurationsparameter (“Lease”) nur für eine bestimmte Zeitspanne zur Verfügung stellen kann. Nach Ablauf dieser Zeitspanne (“Lease Duration”), muss der DHCP-Client versuchen, dieses Lease entweder zu erneuern oder ein neues Lease aus- handeln.

- Seite 48 IP-Parameter eingeben 2.6 System-Konfiguration via DHCP # Host hugo requests IP configuration # with his client identifier. host hugo { option dhcp-client-identifier "hugo"; option dhcp-client-identifier 00:68:75:67:6f; fixed-address 149.218.112.83; server-name "149.218.112.11"; filename "/agent/config.dat"; Zeilen mit vorangestelltem #-Zeichen sind Kommentarzeilen. Die Zeilen vor den einzeln aufgeführten Geräten bezeichnen Einstellungen, die für alle folgenden Geräte gelten.

-

Seite 49: System-Konfiguration Via Dhcp Option

IP-Parameter eingeben 2.7 System-Konfiguration via DHCP Option 82 2.7 System-Konfiguration via DHCP Option 82 Wie beim klassischen DHCP erhält bei der Inbetriebnahme ein Agent gemäß dem Ablaufdiagramm „BOOTP/DHCP-Prozeß“ (siehe Abb. 13) seine Konfi- gurationsdaten. Während sich die System-Konfiguration über das klassische DHCP-Proto- koll (siehe auf Seite 46 „System-Konfiguration via DHCP“) am zu konfigurie-... -

Seite 50: Ip-Konfiguration Via Web-Based Interface

IP-Parameter eingeben 2.8 IP-Konfiguration via Web-based Interface 2.8 IP-Konfiguration via Web-based Interface Mit dem Dialog Grundeinstellungen:Netz legen Sie fest, aus welcher Quelle das Gerät seine IP-Parameter nach dem Start erhält, weisen IP- Parameter und VLAN-ID zu und konfigurieren den HiDiscovery-Zugriff. Abb. - Seite 51 IP-Parameter eingeben 2.8 IP-Konfiguration via Web-based Interface Geben Sie entsprechend des gewählten Modus rechts die Parameter ein. Den für das DHCP-Protokoll relevanten Namen geben Sie im System- Dialog des Web-based Interface in der Zeile "Name" ein. Der Rahmen „VLAN“ bietet Ihnen die Möglichkeit, dem Agenten ein VLAN zuzuweisen.

-

Seite 52: Defekte Geräte Ersetzen

IP-Parameter eingeben 2.9 Defekte Geräte ersetzen 2.9 Defekte Geräte ersetzen Das Gerät bietet 2 Plug-and-Play-Lösungen zum Austauschen eines defekten Gerätes durch ein Gerät des gleichen Typs (Faulty Device Replacement): Konfiguration des neuen Gerätes mit Hilfe eines AutoConfiguration Adapters (siehe auf Seite 39 „System-Konfiguration vom ACA laden“) oder Konfiguration mit Hilfe des DHCP Option 82 (siehe auf Seite 182 „DHCP-... -

Seite 53: Einstellungen Laden/Speichern

Einstellungen laden/speichern 3 Einstellungen laden/speichern Einstellungen wie z.B. IP-Parameter und Portkonfiguration speichert das Ge- rät im flüchtigen Arbeitsspeicher. Diese gehen beim Ausschalten oder einem Neustart verloren. Das Gerät bietet Ihnen die Möglichkeit, Einstellungen von einem nicht-flüchtigen Speicher in den flüchtigen Arbeitsspeicher zu laden, Einstellungen aus dem flüchtigen Arbeitsspeicher in einen nicht-flüchti- gen Speicher zu speichern. -

Seite 54: Einstellungen Laden

Einstellungen laden/speichern 3.1 Einstellungen laden 3.1 Einstellungen laden Bei einem Neustart lädt das Gerät seine Konfigurationsdaten vom lokalen nicht-flüchtigen Speicher, sofern Sie nicht BOOTP/DHCP aktiviert haben und kein ACA am Gerät angeschlossen ist. Während des Betriebs bietet Ihnen das Gerät die Möglichkeit, Einstellungen aus folgenden Quellen zu laden: vom lokalen nicht-flüchtigen Speicher, vom AutoConfiguration Adapter. -

Seite 55: Laden Aus Lokalem Nicht-Flüchtigen Speicher

Einstellungen laden/speichern 3.1 Einstellungen laden 3.1.1 Laden aus lokalem nicht-flüchtigen Speicher Beim lokalen Laden der Konfigurationsdaten lädt das Gerät die Konfigurationsdaten aus dem lokalen nicht-flüchtigen Speicher, sofern kein ACA am Gerät angeschlossen ist. Wählen Sie den Dialog Grundeinstellungen:Laden/Speichern. Klicken Sie im Rahmen „Laden“ auf „Lokal“. Klicken Sie auf „Konfiguration laden“. -

Seite 56: Laden Aus Einer Datei

Einstellungen laden/speichern 3.1 Einstellungen laden 3.1.3 Laden aus einer Datei Das Gerät bietet Ihnen die Möglichkeit, die Konfigurationsdaten aus einer Datei im angeschlossenen Netz zu laden, sofern kein AutoConfiguration Adapter am Gerät angeschlossen ist. Wählen Sie den Dialog Grundeinstellungen:Laden/Speichern. Klicken Sie im Rahmen „Laden“ auf „vom URL“, wenn das Gerät die Konfigurationsdaten aus einer Datei laden soll und die lokal gespeicherte Konfiguration erhalten bleiben soll. - Seite 57 Einstellungen laden/speichern 3.1 Einstellungen laden Abb. 17: Dialog Laden/Speichern Wechsel in den Privileged-EXEC-Modus. enable Das Gerät lädt die Konfigurationsdaten von copy tftp://10.1.112.159/ einem tftp-Server im angeschlossenen Netz. switch/config.dat nv ram:startup-config Hinweis: Den von DHCP/BOOTP (siehe auf Seite 41 „System-Konfiguration via BOOTP“) gestarteten Ladevorgang zeigt die Selektion von „vom URL &...

-

Seite 58: Konfiguration In Den Lieferzustand Versetzen

Einstellungen laden/speichern 3.1 Einstellungen laden 3.1.4 Konfiguration in den Lieferzustand versetzen Das Gerät bietet Ihnen die Möglichkeit, die aktuelle Konfiguration in den Lieferzustand zurückzusetzen. Die lokal gespeicherte Konfiguration bleibt erhalten. das Gerät in den Lieferzustand zurückzusetzen. Nach dem nächsten Neustart ist auch die IP-Adresse im Lieferzustand. Wählen Sie den Dialog Grundeinstellungen:Laden/Speichern. -

Seite 59: Einstellungen Speichern

Einstellungen laden/speichern 3.2 Einstellungen speichern 3.2 Einstellungen speichern Im Rahmen „Speichern“ haben Sie die Möglichkeit, die aktuelle Konfiguration auf dem Gerät speichern, die aktuelle Konfiguration in einer Datei unter dem angegebenen URL im Binärformat zu speichern, die aktuelle Konfiguration im Binärformat auf dem PC zu speichern. 3.2.1 Lokal (und auf den ACA) speichern Das Gerät bietet Ihnen die Möglichkeit, die aktuellen Konfigurationsdaten in den lokalen nicht-flüchtigen Speicher und den ACA zu speichern. -

Seite 60: Speichern In Eine Datei Auf Url

Einstellungen laden/speichern 3.2 Einstellungen speichern 3.2.2 Speichern in eine Datei auf URL Das Gerät bietet Ihnen die Möglichkeit, die aktuellen Konfigurationsdaten in eine Datei im angeschlossenen Netz zu speichern. Hinweis: Die Konfigurationsdatei enthält alle Konfigurationsdaten, auch das Passwort. Achten Sie deshalb auf die Zugriffsrechte auf dem tftp-Server. Wählen Sie den Dialog Grundeinstellungen:Laden/Speichern. -

Seite 61: Einstellungen Speichern

Einstellungen laden/speichern 3.2 Einstellungen speichern 3.2.3 Speichern als Skript auf den PC Das Gerät bietet Ihnen die Möglichkeit, die aktuellen Konfigurationsdaten in eine editer- und lesbare Datei Ihres PCs zu speichern. Wählen Sie den Dialog Grundeinstellungen:Laden/Speichern. Klicken Sie im Rahmen „Speichern“ auf „auf dem PC (script)“. Geben Sie im Speichern-Fenster den Dateinamen an, unter wel- chem das Gerät die Konfigurationsdatei speichern soll. - Seite 62 Einstellungen laden/speichern 3.2 Einstellungen speichern Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 63: Neueste Software Laden

Neueste Software laden 4 Neueste Software laden Hirschmann arbeitet ständig an der Leistungssteigerung der Produkte. Deshalb besteht die Möglichkeit, dass Sie auf der Internetseite von Hirschmann (www.hirschmann-ac.de) eine neuere Release der Geräte-Soft- ware finden, als die Release, die auf Ihrem Gerät gespeichert ist. - Seite 64 Neueste Software laden Software laden Das Gerät bietet 3 Möglichkeiten, die Software zu laden: vom ACA 21-USB (out-of-band), über TFTP von einem tftp-Server (in-band) und über ein Datei-Auswahl-Fenster von Ihrem PC. Hinweis: Die Konfiguration des Gerätes bleibt nach der Installation der neuen Software erhalten.

-

Seite 65: Software Vom Aca Laden

Neueste Software laden 4.1 Software vom ACA laden 4.1 Software vom ACA laden Den ACA 21-USB können Sie wie einen gewöhnlichen USB-Stick an einen USB-Port Ihres PCs anschließen und die Geräte-Software in das Hauptver- zeichnis des ACA 12-USB kopieren. Verbinden Sie den ACA 21-USB, auf den Sie die Geräte-Software kopiert haben, mit dem USB-Port des Gerätes. -

Seite 66: Auswahl Der Zu Ladenden Software

Neueste Software laden 4.1 Software vom ACA laden 4.1.1 Auswahl der zu ladenden Software Mit diesem Menüpunkt des System-Monitors wählen Sie eine von 2 möglichen Software-Releases aus, die geladen werden soll. Am Bildschirm erscheint folgendes Fenster: Select Operating System Image (Available OS: Selected: 1.00 (2004-08-26 07:15), Backup: 1.00 (2004-08-26 07 :15(Locally selected: 1.00 (2004-08-26 07:15)) -

Seite 67: Software Vom Aca Laden

Neueste Software laden 4.1 Software vom ACA laden Test stored images in flash memory Wählen Sie 3, um zu prüfen, ob die gespeicherten Abbilder der Soft- ware im Flash-Speicher gültige Codes enthalten. Test stored images in USB memory Wählen Sie 4, um zu prüfen, ob die gespeicherten Abbilder der Soft- ware im ACA 21-USB gültige Codes enthalten. -

Seite 68: Software Vom Tftp-Server Laden

Neueste Software laden 4.2 Software vom tftp-Server laden 4.2 Software vom tftp-Server laden Für ein tftp-Update benötigen Sie einen tftp-Server, auf dem die zu ladende Software abgelegt ist (siehe auf Seite 186 „tftp-Server für SW-Updates“). Wählen Sie den Dialog Grundeinstellungen:Software. Der URL kennzeichnet den Pfad zu der auf dem tftp-Server gespeicherten Software. - Seite 69 Neueste Software laden 4.2 Software vom tftp-Server laden Abb. 19: Dialog Software-Update Nach erfolgreichem Laden aktivieren Sie die neue Software: Wählen Sie den Dialog Grundeinstellungen:Neustart und führen Sie einen Kaltstart durch. Klicken Sie nach dem Booten des Gerätes in Ihrem Browser auf „Neu laden“, um wieder auf das Gerät zugreifen zu können.

-

Seite 70: Software Über Datei-Auswahl Laden

Neueste Software laden 4.3 Software über Datei-Auswahl laden 4.3 Software über Datei-Auswahl laden Für ein Update über ein Datei-Auswahl-Fenster benötigen Sie die Geräte- Software auf einem Datenträger, den Sie über Ihren PC erreichen. Wählen Sie den Dialog Grundeinstellungen:Software. Klicken Sie im Datei-Auswahl-Rahmen auf „...“. Wählen Sie im Datei-Auswahl-Fenster die Geräte-Software (de- vice.bin) aus und klicken Sie auf „Öffnen“. -

Seite 71: Ports Konfigurieren

Ports konfigurieren 5 Ports konfigurieren Die Portkonfiguration umfasst: Port ein-/ausschalten, Betriebsart wählen, Meldung von Verbindungsfehlern aktivieren, Power over ETHERNET konfigurieren. Port ein-/ausschalten Im Lieferzustand sind alle Ports eingeschaltet. Um einen höheren Zugangsschutz zu erzielen, schalten Sie die Ports aus, an denen Sie keine Verbindung anschließen. -

Seite 72: Power Over Ethernet Konfigurieren

Ports konfigurieren Verbindungsfehler melden Im Lieferzustand zeigt das Gerät über den Meldekontakt und die LED- Anzeige einen Verbindungsfehler an. Das Gerät bietet Ihnen die Möglich- keit, diese Anzeige zu unterdrücken, da Sie z.B. ein ausgeschaltetes Ge- rät nicht als unterbrochene Leitung interpretieren möchten. Wählen Sie den Dialog Grundeinstellungen:Portkonfiguration. - Seite 73 Ports konfigurieren Mit „Funktion An/Aus" schalten Sie PoE ein/aus. „Verschicke Trap" bietet Ihnen die Möglichkeit, das Gerät zu veran- lassen, in folgenden Fällen einen Trap zu senden: – beim Überschreiten/Unterschreiten der Leistungsschwelle. – beim Ein-/Ausschalten der PoE-Versorgungsspannung an min- destens einem Port. In „Threshold“...

- Seite 74 Ports konfigurieren In der Spalte "POE an" haben Sie die Möglichkeit, PoE an diesem Port ein-/auszuschalten. Die Spalte "Status" zeigt den PoE-Status des Ports an. In der Spalte "Priorität" (MACH 4000) legen Sie die PoE-Priorität „niedrig“, „hoch“ oder „kritisch" des Ports fest. Die Spalte "Class"...

-

Seite 75: Schutz Vor Unberechtigtem Zugriff

Schutz vor unberechtigtem Zugriff 6 Schutz vor unberechtigtem Zugriff Schützen Sie Ihr Netz vor unberechtigten Zugriffen. Das Gerät bietet Ihnen folgende Funktionen zum Schutz gegen unberechtigte Zugriffe. Passwort für SNMP-Zugriff, Telnet-/Web-Zugriff abschaltbar, HiDiscovery-Funktion abschaltbar, Portzugangskontrolle über IP- oder MAC-Adresse, Grundkonfiguration L2E Release 5.0 04/09... -

Seite 76: Passwort Für Snmp-Zugriff

Schutz vor unberechtigtem Zugriff 6.1 Passwort für SNMP-Zugriff 6.1 Passwort für SNMP-Zugriff 6.1.1 Beschreibung Passwort für SNMP-Zugriff Eine Netzmanagement-Station kommuniziert über das Simple Network Management Protocol (SNMP) mit dem Gerät. Jedes SNMP-Paket enthält die IP-Adresse des sendenden Rechners und das Passwort, mit welchem der Absender des Pakets auf die MIB des Gerätes zugreifen will. -

Seite 77: Passwort Für Snmp-Zugriff Eingeben

Schutz vor unberechtigtem Zugriff 6.1 Passwort für SNMP-Zugriff 6.1.2 Passwort für SNMP-Zugriff eingeben Wählen Sie den Dialog Sicherheit:Passwort / SNMP-Zu griff. Dieser Dialog bietet Ihnen die Möglichkeit, das Lese- und das Schreib/ Lese-Passwort für den Zugriff mit Web-based Interface/CLI/SNMP auf dem Gerät zu ändern. - Seite 78 Schutz vor unberechtigtem Zugriff 6.1 Passwort für SNMP-Zugriff Wichtig: Wenn Sie kein Passwort mit der Berechtigung „schreiben/le- sen“ kennen, haben Sie keine Möglichkeit, auf das Gerät schreibend zuzugreifen! Hinweis: Aus Sicherheitsgründen werden die Passwörter nicht ange- zeigt. Notieren Sie sich jede Änderung! Ohne gültiges Passwort können Sie nicht auf das Gerät zugreifen! Hinweis: Aus Sicherheitsgründen verschlüsselt SNMP Version 3 das Passwort.

-

Seite 79: Passwort Für Snmp-Zugriff

Schutz vor unberechtigtem Zugriff 6.1 Passwort für SNMP-Zugriff IP-Maske IP-Maske zur IP-Adresse Zugriffs- Zugriffsrecht legt fest, ob der Rechner mit Lese- oder recht Schreib-/Leserecht zugreifen darf. Aktiv Aktivieren/Deaktivieren dieses Tabelleneintrags. Abb. 22: Dialog SNMPv1/v2-Zugriff Um eine neue Zeile in der Tabelle zu erzeugen, klicken Sie auf „Ein- trag erzeugen“. -

Seite 80: Telnet-/Web-Zugriff

Schutz vor unberechtigtem Zugriff 6.2 Telnet-/Web-Zugriff 6.2 Telnet-/Web-Zugriff 6.2.1 Beschreibung Telnet-Zugriff Der Telnet-Server des Gerätes bietet Ihnen die Möglichkeit, das Gerät mit Hilfe des Command Line Interfaces (in-band) zu konfigurieren. Sie können den Telnet-Server ausschalten, um einen Telnet-Zugriff auf das Gerät zu verhindern. -

Seite 81: Telnet-/Web-Zugriff Aus-/Einschalten

Schutz vor unberechtigtem Zugriff 6.2 Telnet-/Web-Zugriff Nach dem Abschalten des Web-Servers ist ein erneutes Anmelden über ei- nen Web-Browser nicht mehr möglich. Die Anmeldung im offenen Browser- fenster bleibt aktiv. Hinweis: Das Command Line Interface und dieser Dialog bieten Ihnen die Möglichkeit, den Telnet-Server wieder zu aktivieren. -

Seite 82: Hidiscovery-Funktion Aus-/Einschalten

Schutz vor unberechtigtem Zugriff 6.3 HiDiscovery-Funktion aus-/einschalten 6.3 HiDiscovery-Funktion aus-/ einschalten 6.3.1 Beschreibung HiDiscovery-Protokoll Das HiDiscovery-Protokoll ermöglicht Ihnen, dem Gerät anhand seiner MAC- Adresse eine IP-Adresse zuzuweisen (siehe auf Seite 36 „IP-Parameter via HiDiscovery eingeben“). HiDiscovery ist ein Layer-2-Protokoll. Hinweis: Schränken Sie aus Sicherheitsgründen die HiDiscovery-Funktion des Gerätes ein oder schalten Sie sie aus, nachdem Sie dem Gerät die IP- Parameter zugewiesen haben. - Seite 83 Schutz vor unberechtigtem Zugriff 6.3 HiDiscovery-Funktion aus-/einschalten HiDiscovery-Funktion mit dem Zugriffsrecht network protocol hidiscovery „lesen“ einschalten read-only HiDiscovery-Funktion mit dem Zugriffsrecht network protocol hidiscovery „lesen und schreiben“ einschalten read-write Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 84: Portzugangskontrolle

Schutz vor unberechtigtem Zugriff 6.4 Portzugangskontrolle 6.4 Portzugangskontrolle 6.4.1 Beschreibung der Portzugangskontrolle Das Gerät schützt jeden Port vor unberechtigtem Zugriff. Abhängig von Ihrer Auswahl prüft das Gerät die MAC-Adresse oder die IP-Adresse des ange- schlossenen Gerätes. Zur Sicherheitsüberwachung jedes einzelnen Ports stehen folgende Funkti- onen zur Verfügung: Wer hat Zugang zu diesem Port? Das Gerät kennt 2 Klassen von Zugangskontrolle:... -

Seite 85: Anwendungsbeispiel Für Portzugangskontolle

Schutz vor unberechtigtem Zugriff 6.4 Portzugangskontrolle 6.4.2 Anwendungsbeispiel für Portzugangskontolle Sie haben einen LAN-Anschluss in einem Raum, der für jeden zugänglich ist. Um sicherzustellen, dass ausschließlich definierte Benutzer diesen LAN-An- schluss nutzen können, aktivieren Sie die Portzugangskontrolle an diesem Port. Bei einem unberechtigten Zugriff soll das Gerät den Port ausschalten und Sie mit einer Alarmmeldung informieren. - Seite 86 Schutz vor unberechtigtem Zugriff 6.4 Portzugangskontrolle Konfigurieren Sie die Portsicherheit. Wählen Sie den Dialog Sicherheit:Portsicherheit. Wählen Sie im Rahmen „Konfiguration“ die „IP-basierte Port- sicherheit“. Klicken Sie in der Tabelle in der Zeile des zu schützenden Ports in die Zelle „Erlaubte IP-Adressen“. Geben Sie der Reihe nach ein: –...

- Seite 87 Schutz vor unberechtigtem Zugriff 6.4 Portzugangskontrolle Speichern Sie die Einstellungen in den nicht-flüchtigen Speicher. Wählen Sie den Dialog Grundeinstellungen:Laden/Speichern. Wählen Sie im Rahmen „Speichern“ den Speicherort „auf dem Gerät“ und klicken Sie auf „Sichern“, um die Konfiguration nicht- flüchtig in der aktiven Konfiguration zu speichern. Grundkonfiguration L2E Release 5.0 04/09...

- Seite 88 Schutz vor unberechtigtem Zugriff 6.4 Portzugangskontrolle Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 89: Die Systemzeit Im Netz Synchronisieren

Die Systemzeit im Netz synchronisieren 7 Die Systemzeit im Netz synchronisieren Was Echtzeit wirklich bedeutet, hängt von den Zeitanforderungen der Anwendung ab. Das Gerät bietet 2 Möglichkeiten mit unterschiedlicher Genauigkeit, die Zeit in Ihrem Netz zu synchronisieren. Bei weniger großen Genauigkeitsanforderungen, im besten Fall eine Genau- igkeit im Millisekunden-Bereich, ist das Simple Network Time Protocol (SNTP) eine kostengünstige Lösung. -

Seite 90: Uhrzeit Eingeben

Die Systemzeit im Netz synchronisieren 7.1 Uhrzeit eingeben 7.1 Uhrzeit eingeben Steht Ihnen keine Referenzuhr zur Verfügung, dann haben Sie die Möglich- keit, in einem Gerät die Systemzeit einzugeben, um das Gerät dann wie eine Referenzuhr einzusetzen (siehe auf Seite 94 „Konfiguration SNTP“). - Seite 91 Die Systemzeit im Netz synchronisieren 7.1 Uhrzeit eingeben „Lokaler Offset“ dient zur Anzeige/Eingabe der Zeitdifferenz zwi- schen der lokalen Zeit und der „IEEE 1588- / SNTP-Zeit“. Mit „Setze Offset vom PC“ ermittelt der Agent die Zeitzone auf Ihrem PC und berechnet daraus die lokale Zeitdifferenz. Wechsel in den Privileged-EXEC-Modus.

-

Seite 92: Sntp

Die Systemzeit im Netz synchronisieren 7.2 SNTP 7.2 SNTP 7.2.1 Beschreibung SNTP Das Simple Network Time Protocol (SNTP) bietet Ihnen die Möglichkeit, die Systemzeit in Ihrem Netz zu synchronisieren. Das Gerät unterstützt die SNTP-Server- und die SNTP-Client-Funktion. Der SNTP-Server stellt die UTC (Universal Time Coordinated) zur Verfü- gung. -

Seite 93: Vorbereitung Der Sntp-Konfiguration

Die Systemzeit im Netz synchronisieren 7.2 SNTP 7.2.2 Vorbereitung der SNTP-Konfiguration Zeichnen Sie einen Netzplan mit allen am SNTP beteiligten Geräten, um einen Überblick über die Weitergabe der Uhrzeit zu erhalten. Beachten Sie bei der Planung, dass die Genauigkeit der Uhrzeit von der Signallauf- zeit abhängig ist. -

Seite 94: Konfiguration Sntp

Die Systemzeit im Netz synchronisieren 7.2 SNTP 7.2.3 Konfiguration SNTP Wählen Sie den Dialog Zeit:SNTP. Konfiguration SNTP-Client und -Server In diesem Rahmen schalten Sie die SNTP-Funktion ein/aus. Im ausgeschalteten Zustand sendet der SNTP-Server keine SNTP-Pakete und beantwortet keine SNTP-Anfragen. Der SNTP-Client sendet keine SNTP-Anforderungen und wertet keine SNTP-Broadcast-/Multicast-Pakete aus. - Seite 95 Die Systemzeit im Netz synchronisieren 7.2 SNTP Konfiguration SNTP-Client In „Externe Server Adresse“ geben Sie die IP-Adresse des SNTP-Servers ein, von dem das Gerät zyklisch die Systemzeit anfordert. In „Redundante Server-Adresse“ geben Sie die IP-Adresse des SNTP-Servers ein, von dem das Gerät zyklisch die Systemzeit anfordert, wenn er 1 Sekunde nach einer Anforderung keine Antwort vom „Externen Server-Adresse“...

- Seite 96 Die Systemzeit im Netz synchronisieren 7.2 SNTP Gerät 192.168.1.1 192.168.1.2 192.168.1.3 Funktion Server Zieladresse 0.0.0.0 0.0.0.0 0.0.0.0 Server VLAN-ID Sendeintervall Client Externe Server Adresse 192.168.1.0 192.168.1.1 192.168.1.2 Anforderungsintervall Broadcasts akzeptieren nein nein nein Tab. 5: Einstellungen für das Beispiel (siehe Abb. 25) Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 97: Precison Time Protocol

Die Systemzeit im Netz synchronisieren 7.3 Precison Time Protocol 7.3 Precison Time Protocol 7.3.1 Funktionsbeschreibung PTP Voraussetzung für zeitkritische, über ein LAN gesteuerte Anwendungen ist ein präzises Zeitmanagement. Der Standard IEEE 1588 beschreibt mit dem Precision Time Protocol (PTP) ein Verfahren, das ausgehend von einer genauesten Uhr die präzise Syn- chronisation aller Uhren in einem LAN ermöglicht. - Seite 98 Die Systemzeit im Netz synchronisieren 7.3 Precison Time Protocol PTPv1 PTPv2 Spezifikation Stratum- Clock Class nummer – (Priorität 1 = Für zeitlich begrenzte, spezielle Zwecke, um einer Uhr eine hö- here Genauigkeit zuzuordnen als allen anderen Uhren im Netz. Bezeichnet die Uhr als Referenzuhr mit höchster Genauigkeit. Die Uhr kann sowohl Boundary als auch Ordinary Uhr sein.

- Seite 99 Die Systemzeit im Netz synchronisieren 7.3 Precison Time Protocol Reference Local (Master clock) (Slave clock) Delay + Jitter Delay + Jitter Delay + Jitter Precision Time Protocol (Application Layer) UDP User Datagramm Protocol (Transport Layer) Internet Protocol (Network Layer) MAC Media Access Control Physical Layer Abb.

- Seite 100 Die Systemzeit im Netz synchronisieren 7.3 Precison Time Protocol Reference (Grandmaster Clock) Boundary Clock Abb. 28: PTP-Subdomänen Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 101: Netzlaststeuerung

Netzlaststeuerung 8 Netzlaststeuerung Zur Optimierung der Datenübertragung bietet Ihnen das Gerät folgende Funktionen, um die Netzauslastung zu steuern: Einstellungen zur gezielten Paketvermittlung (MAC-Adressfilter) Multicast-Einstellungen Lastbegrenzung Priorisierung - QoS Flusskontrolle Virtuelle LANs (VLANs) Grundkonfiguration L2E Release 5.0 04/09... -

Seite 102: Gezielte Paketvermittlung

Netzlaststeuerung 8.1 Gezielte Paketvermittlung 8.1 Gezielte Paketvermittlung Durch gezielte Paketvermittlung bewahrt Sie das Gerät vor unnötiger Netz- belastung. Folgende Funktionen bietet Ihnen das Gerät zur gezielten Paket- vermittlung: Store and Forward Multiadress-Fähigkeit Altern gelernter Adressen Statische Adresseinträge Ausschalten der gezielten Paketvermittlung 8.1.1 Store and Forward Alle Daten, die das Gerät empfängt, werden gespeichert und auf ihre Gültig- keit geprüft. -

Seite 103: Altern Gelernter Adressen

Netzlaststeuerung 8.1 Gezielte Paketvermittlung Das Gerät kann bis zu 8.000 Adressen lernen. Dies wird notwendig, wenn an einem oder mehreren Ports mehr als ein Endgerät angeschlossen ist. So können mehrere eigenständige Subnetze an das Gerät angeschlossen werden. 8.1.3 Altern gelernter Adressen Das Gerät überwacht das Alter der gelernten Adressen. -

Seite 104: Statische Adresseinträge Eingeben

Netzlaststeuerung 8.1 Gezielte Paketvermittlung 8.1.4 Statische Adresseinträge eingeben Eine wichtige Funktion des Gerätes ist unter anderem die Filterfunktion. Sie selektiert Datenpakete nach definierten Mustern, den Filtern. Diesen Mus- tern sind Vermittlungsvorschriften zugeordnet. Das heißt, ein Datenpaket, das ein Gerät an einem Port empfängt, wird mit den Mustern verglichen. Be- steht ein Muster, mit dem das Datenpaket übereinstimmt, dann sendet oder blockiert ein Gerät dieses Datenpaket entsprechend den Vermittlungsvor- schriften an den betroffenen Ports. - Seite 105 Netzlaststeuerung 8.1 Gezielte Paketvermittlung Hinweis: Die Filtertabelle bietet Ihnen die Möglichkeit, bis zu 100 Filter für Multicast-Adressen zu erzeugen. Wählen Sie den Dialog Switching:Filter für MAC-Adressen. Jede Zeile der Filtertabelle stellt einen Filter dar. Filter legen die Ver- mittlungsweise von Datenpaketen fest. Sie werden entweder automa- tisch vom Gerät (Status learned) oder manuell angelegt.

-

Seite 106: Gezielte Paketvermittlung Ausschalten

Netzlaststeuerung 8.1 Gezielte Paketvermittlung 8.1.5 Gezielte Paketvermittlung ausschalten Um die Daten aller Ports beobachten zu können, bietet Ihnen das Gerät die Möglichkeit, das Lernen der Adressen auszuschalten. Ist das Lernen der Adressen ausgeschaltet, dann überträgt das Gerät alle Daten von allen Ports an alle Ports. -

Seite 107: Multicast-Anwendung

Netzlaststeuerung 8.2 Multicast-Anwendung 8.2 Multicast-Anwendung 8.2.1 Beschreibung Multicast-Anwendung Die Datenverteilung im LAN unterscheidet 3 Verteilungsklassen bezüglich der adressierten Empfänger: Unicast - ein Empfänger, Multicast - eine Gruppe von Empfängern, Broadcast - jeder erreichbare Empfänger. Im Falle der Multicast-Adressierung leitet das Gerät alle Datenpakete mit einer Multicast-Adresse an allen Ports weiter. -

Seite 108: Beispiel Für Eine Multicast-Anwendung

Netzlaststeuerung 8.2 Multicast-Anwendung 8.2.2 Beispiel für eine Multicast-Anwendung Die Kameras zur Maschinenüberwachung übertragen in der Regel ihre Bil- der auf Monitore im Maschinenraum und in einen Überwachungsraum. Bei einer IP-Übertragung sendet eine Kamera ihre Bilddaten mit einer Multi- cast-Adresse über das Netz. 1. -

Seite 109: Multicast-Anwendung

Netzlaststeuerung 8.2 Multicast-Anwendung 8.2.3 Beschreibung IGMP-Snooping Das Internet Group Management Protocol (IGMP) beschreibt die Verteilung von Multicast-Informationen zwischen Routern und Endgeräten auf Layer 3. Router mit aktiver IGMP-Funktion verschicken periodisch Anfragen (Query), um zu erfahren, welche IP-Multicast-Gruppen-Mitglieder im LAN ange- schlossen sind. -

Seite 110: Multicast-Anwendung Einstellen

Netzlaststeuerung 8.2 Multicast-Anwendung 8.2.4 Multicast-Anwendung einstellen Wählen Sie den Dialog Switching:Multicasts. Globale Einstellung „IGMP Snooping" bietet Ihnen die Möglichkeit, IGMP Snooping für das gesamte Gerät global einzuschalten. Ist IGMP Snooping ausgeschaltet, dann: wertet das Gerät empfangene Query- und Report-Pakete nicht aus sendet (flutet) empfangene Datenpakete mit einer Multicast-Adres- se als Zieladresse an allen Ports. - Seite 111 Netzlaststeuerung 8.2 Multicast-Anwendung IGMP Querier „IGMP Querier aktiv“ bietet Ihnen die Möglichkeit, die Query-Funktion ein-/auszuschalten. Die Protokoll-Auswahlfelder bieten Ihnen die Möglichkeit, die IGMP- Version 1, 2 oder 3 auszuwählen. In „Sende-Intervall“ geben Sie den Zeitabstand an, in welchem der Switch Query-Pakete verschickt (gültige Werte: 2-3.599 s, Lieferzu- stand: 125 s).

-

Seite 112: Werte Der Parameter

Netzlaststeuerung 8.2 Multicast-Anwendung Group Membership Intervall In „Group Membership Intervall“ geben Sie die Zeit ein, für die eine dy- namische Multicastgruppe im Gerät eingetragen bleibt, wenn es keine Report-Nachrichten empfängt (gültige Werte: 3-3.600 s, Lieferzustand: 260 s). Beachten Sie den Parameter-Zusammenhang zwischen Max. Response Time, Sende Intervall und Group Membership Intervall (siehe auf Seite 112 „Werte der Parameter“). -

Seite 113: Unbekannte Multicasts

Netzlaststeuerung 8.2 Multicast-Anwendung Unbekannte Multicasts In diesem Rahmen bestimmen Sie, wie das Gerät im IGMP-Modus Pakete mit unbekannten -nicht mit IGMP-Snooping gelernten- MAC/IP- Multicast-Adressen vermittelt. „An Query Ports senden". Das Gerät sendet die Pakete mit unbekannter MAC/IP-Multicast- Adresse an alle Query-Ports. „An alle Ports senden". -

Seite 114: Einstellungen Pro Port (Tabelle)

Netzlaststeuerung 8.2 Multicast-Anwendung Einstellungen pro Port (Tabelle) IGMP an pro Port Diese Tabellenspalte bietet Ihnen die Möglichkeit, bei einge- schaltetem globalem IGMP-Snooping das IGMP je Port ein-/aus- zuschalten. Das Ausschalten des IGMPs an einem Port verhindert Registrierungen für diesen Port. IGMP Forward all Diese Tabellenspalte bietet Ihnen die Möglichkeit, bei eingeschalte- tem globalem IGMP Snooping die IGMP Snooping-Funktion „For-... - Seite 115 Netzlaststeuerung 8.2 Multicast-Anwendung Hinweis: Ist das Gerät in einen HIPER-Ring eingebunden, dann ge- währen Sie bei einer Ringunterbrechung eine schnelle Rekonfiguration des Netzes für Datenpakete mit registrierten Multicast-Zieladressen durch: Einschalten von IGMP an den Ringports und global, und Einschalten von „IGMP Forward All“ pro Port an den Ringports. Abb.

-

Seite 116: Lastbegrenzer

Netzlaststeuerung 8.3 Lastbegrenzer 8.3 Lastbegrenzer 8.3.1 Beschreibung Lastbegrenzer Um bei großer Belastung einen sicheren Datenaustausch zu gewährleisten, kann das Gerät den Verkehr begrenzen. Die Eingabe einer Begrenzungsrate je Port legt fest, wie viel Verkehr das Gerät ausgangs- und eingangsseitig vermitteln darf. Werden an diesem Port mehr als die eingegebene maximale Belastung ver- mittelt, dann verwirft das Gerät die Überlast an diesem Port. - Seite 117 Netzlaststeuerung 8.3 Lastbegrenzer Einstellmöglichkeiten pro Port: „Eingangspakettypen“ bietet Ihnen die Möglichkeit, den Pakettyp auszuwählen, für den die Begrenzung gelten soll: All, Begrenzung des gesamten eingangsseitigen Datenvolu- mens an diesem Port. BC, Begrenzung des eingangsseitigen Broadcast-Volumens an diesem Port. BC + MC, Begrenzung des eingangsseitigen Broadcast- und Multicast-Volumens an diesem Port.

- Seite 118 Netzlaststeuerung 8.3 Lastbegrenzer Abb. 31: Lastbegrenzer Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 119: Qos/Priorität

Netzlaststeuerung 8.4 QoS/Priorität 8.4 QoS/Priorität 8.4.1 Beschreibung Priorisierung Diese Funktion verhindert, dass zeitkritischer Datenverkehr wie Sprach-/ Video- oder Echtzeitdaten in Zeiten starker Verkehrslast durch weniger zeit- kritischen Datenverkehr gestört wird. Die Zuweisung von hohen Verkehrs- klassen (Traffic Class) für zeitkritische Daten und niedrigen Verkehrsklassen für weniger zeitkritische Daten gewährleistet einen optimierten Datenfluss für zeitkritische Datenverkehr. -

Seite 120: Vlan-Tagging

Netzlaststeuerung 8.4 QoS/Priorität 8.4.2 VLAN-Tagging Für die Funktionen VLAN und Priorisierung sieht der Standard IEEE 802.1Q vor, dass in einen MAC-Datenrahmen das VLAN-Tag eingebunden wird. Das VLAN-Tag besteht aus 4 Bytes. Es steht zwischen dem Quelladressfeld und dem Typfeld. Das Gerät wertet bei Datenpaketen mit VLAN-Tag die Prioritäts-Information immer und die VLAN-Information, wenn VLANs eingerichtet sind, aus. - Seite 121 Netzlaststeuerung 8.4 QoS/Priorität 42-1500 Octets min. 64, max. 1522 Octets Abb. 32: Ethernet-Datenpaket mit Tag 4 Octets Abb. 33: Tag-Format Obwohl die VLAN-Priorisierung im Industrie-Bereich weit verbreitet ist, hat sie einige Einschränkungen: Das zusätzliche 4 Byte VLAN-Tag vergrössert die Datenpakete. Bei kleinen Datenpaketen führt dies zu einer größeren Bandbreitenbelastung.

-

Seite 122: Ip Tos / Diffserv

Netzlaststeuerung 8.4 QoS/Priorität Eine Ende-zu-Ende Priorisierung setzt das Übertragen der VLAN-Tags im gesamten Netz voraus, d.h. alle Netzkomponenten müssen VLAN- fähig sein. Router können über portbasierte Router-Interfaces keine Pakete mit VLAN-Tags empfangen bzw. senden. 8.4.3 IP ToS / DiffServ TYPE of Service Das Type of Service-Feld (ToS) im IP-Header (siehe Tab. - Seite 123 Netzlaststeuerung 8.4 QoS/Priorität Bits (0-2): IP Precedence Defined Bits (3-6): Type of Service Defined Bit (7) 111 - Network Control 0000 - [all normal] 0 - Must be zero 110 - Internetwork Control 1000 - [minimize delay] 101 - CRITIC / ECP 0100 - [maximize throughput 100 - Flash Override 0010 - [maximize reliability]...

- Seite 124 Netzlaststeuerung 8.4 QoS/Priorität Assured Forwarding (AF): Bietet ein differenziertes Schema zur Behandlung unterschiedlichen Verkehrs (RFC 2597). Default Forwarding/Best Effort: Keine besondere Priorisierung. Das Class Selector PHB ordnet die 7 möglichen IP-Precedence Werte aus dem alten TOS-Feld bestimmten DSCP-Werten zu, was die Abwärts- kompatibilität gewährleistet.

-

Seite 125: Management-Priorisierung

Netzlaststeuerung 8.4 QoS/Priorität 8.4.4 Management-Priorisierung Damit Sie in Situationen großer Netzlast immer vollen Zugriff auf die Verwaltung des Gerätes haben, bietet Ihnen das Gerät die Möglichkeit, Management-Pakete zu priorisieren. Bei der Priorisierung von Management-Paketen (SNMP, Telnet, usw.) sendet das Gerät die Management-Pakete mit einer Prioritäts-Information. Auf Layer 2 modifiziert das Gerät die VLAN-Priorität im VLAN-Tag. -

Seite 126: Handhabung Der Traffic Classes

Netzlaststeuerung 8.4 QoS/Priorität trust ip-dscp Das Gerät ordnet IP-Paketen entsprechend des DSCP-Wertes im IP- Header den unterschiedlichen Traffic Classes zu, auch wenn das Paket zusätzlich VLAN-getagged war. Die Zuordnung erfolgt nach den vorein- gestellten Werten (siehe Tab. 11). Diese Zuordnung können Sie modifizieren. -

Seite 127: Priorisierung Einstellen

Netzlaststeuerung 8.4 QoS/Priorität 8.4.7 Priorisierung einstellen Port-Priorität zuweisen Wählen Sie den Dialog QoS/Priorität:Portkonfiguration. In der Spalte „Port Priorität“ haben Sie die Möglichkeit, die Priorität (0-7) festzulegen, mit welcher das Gerät Datenpakete vermittelt, die er an diesem Port ohne VLAN-Tag empfängt. Hinweis: Falls Sie VLANs eingerichtet haben, beachten Sie den „Transparent Modus“... -

Seite 128: Einem Dscp Die Traffic Class Zuweisen

Netzlaststeuerung 8.4 QoS/Priorität Einem DSCP die Traffic Class zuweisen Wechsel in den Privileged-EXEC-Modus. enable Wechsel in den Konfigurationsmodus. configure Weist dem DSCP CS1 die Traffic Class 1 zu. classofservice ip-dscp-map ping cs1 1 show classofservice ip-dscp-mapping IP DSCP Traffic Class ------------- ------------- 0(be/cs0) -

Seite 129: Management-Priorität Layer 3 Konfigurieren

Netzlaststeuerung 8.4 QoS/Priorität Wechsel in den Privileged-EXEC-Modus. enable Der Management-Priorität den Wert 7 zuweisen, network priority dot1p-vlan damit Management-Pakete mit höchster Priorität gesendet werden. Wechsel in den Privileged-EXEC-Modus. exit Zeigt die Management VLAN-Priorität an. show network System IP Address......10.0.1.116Subnet Mask........ -

Seite 130: Flusskontrolle

Netzlaststeuerung 8.5 Flusskontrolle 8.5 Flusskontrolle 8.5.1 Beschreibung Flusskontrolle Flusskontrolle ist ein Mechanismus, der als Überlastschutz für das Gerät dient. Während verkehrsstarken Zeiten hält er zusätzlichen Verkehr vom Netz fern. Im Beispiel (siehe Abb. 35) ist die Wirkungsweise der Flusskontrolle graphisch dargestellt. Die Workstations 1, 2 und 3 wollen zur gleichen Zeit viele Daten an die Workstation 4 übertragen. -

Seite 131: Flusskontrolle Bei Vollduplex-Verbindung

Netzlaststeuerung 8.5 Flusskontrolle Port 1 Port 4 Switch Port 2 Port 3 Workstation 1 Workstation 2 Workstation 3 Workstation 4 Abb. 35: Beispiel für Flusskontrolle Flusskontrolle bei Vollduplex-Verbindung Im Beispiel (siehe Abb. 35) sei zwischen der Workstation 2 und dem Gerät eine Vollduplex-Verbindung. -

Seite 132: Flusskontrolle Einstellen

Netzlaststeuerung 8.5 Flusskontrolle 8.5.2 Flusskontrolle einstellen Wählen Sie den Dialog Grundeinstellungen:Portkonfiguration. In der Spalte „Flusskontolle an“ legen Sie durch Ankreuzen fest, dass an diesem Port Flusskontrolle aktiv ist. Aktivieren Sie hierzu auch den globalen Schalter "Flusskontrolle" im Dialog Switching:Global. Wählen Sie den Dialog Switching:Global. dieser Dialog bietet Ihnen die Möglichkeit, die Flusskontrolle an allen Ports auszuschalten oder die Flusskontrolle an den Ports einschalten, bei denen die Fluss-... -

Seite 133: Vlans

Netzlaststeuerung 8.6 VLANs 8.6 VLANs 8.6.1 Beschreibung VLAN Ein virtuelles LAN (VLAN) besteht im einfachsten Fall aus einer Gruppe von Netzteilnehmern in einem Netzsegment, die so miteinander kommunizieren, als bildeten sie ein eigenständiges LAN. Komplexere VLANs erstrecken sich über mehrere Netzsegmente und basie- ren zusätzlich auf logischen (statt ausschließlich physikalischen) Verbindun- gen zwischen Netzteilnehmern. -

Seite 134: Beispiele Für Ein Vlan

Netzlaststeuerung 8.6 VLANs 8.6.2 Beispiele für ein VLAN Die folgenden Beispiele aus der Praxis vermitteln einen schnellen Einstieg in den Aufbau eines VLANs. Beispiel 1 Abb. 36: Beispiel für ein einfaches portbasiertes VLAN Das Beispiel zeigt eine minimale VLAN-Konfiguration (portbasiertes VLAN). - Seite 135 Netzlaststeuerung 8.6 VLANs Endgerät Port Port VLAN Identifer (PVID) Tab. 12: Ingress-Tabelle VLANID Port Tab. 13: Egress-Tabelle Grundkonfiguration L2E Release 5.0 04/09...

- Seite 136 Netzlaststeuerung 8.6 VLANs Verfahren Sie wie folgt, um die Beispielkonfiguration durchzuführen: VLAN konfigurieren Wählen Sie den Dialog Switching:VLAN:Statisch Abb. 37: Neue VLANs erzeugen und benennen Klicken Sie auf „Eintrag erzeugen“, um das Eingabefenster für die VLAN-ID zu öffnen. Weisen Sie dem VLAN die VLAN-ID 2 zu. Klicken Sie auf „OK“.

- Seite 137 Netzlaststeuerung 8.6 VLANs Wechsel in den Privileged-EXEC-Modus. enable Wechsel in den VLAN Konfigurationsmodus. vlan database Erzeugt ein neues VLAN mit der VLAN-ID 2. vlan 2 Benennt das VLAN mit der VLAN-ID 2 mit dem vlan name 2 VLAN2 Namen VLAN2. Erzeugt ein neues VLAN mit der VLAN-ID 3.

- Seite 138 Netzlaststeuerung 8.6 VLANs Weisen Sie die Ports des Gerätes den entsprechenden VLANs zu, indem Sie durch einen Klick in die zugehörigen Tabellenzellen das Auswahlmenü öffnen und den Status bestimmen. Entsprechende Wahlmöglichkeiten sind: - = Momentan kein Mitglied in diesem VLAN (GVRP erlaubt) T = Mitglied im VLAN, Datenpakete mit Tag versenden U = Mitglied im VLAN, Datenpakete ohne Tag versenden F = Kein Mitglied im VLAN (auch für GVRP gesperrt)

- Seite 139 Netzlaststeuerung 8.6 VLANs Wählen Sie den Dialog Grundeinstellungen:Laden/Speichern. Wählen Sie im Rahmen „Speichern“ den Speicherort „auf dem Gerät“ und klicken Sie auf „Sichern“, um die Konfiguration nicht- flüchtig in der aktiven Konfiguration zu speichern. Wechsel in den Privileged-EXEC-Modus. enable Wechsel in den Konfigurationsmodus. configure Wechsel in den Interface-Konfigurationsmodus interface 1/1...

- Seite 140 Netzlaststeuerung 8.6 VLANs Beispiel 2 Abb. 40: Beispiel für eine komplexere VLAN-Konstellation Das zweite Beispiel zeigt eine komplexere Konstellation mit 3 VLANs (1 bis 3). Zusätzlich zu dem schon bekannten Switch aus Beispiel 1 kommt nun ein 2. Switch (im Beispiel rechts gezeichnet) zum Einsatz. Die Endgeräte der einzelnen VLANs (A bis H) erstrecken sich über zwei Vermittlungsgeräte (Switch).

- Seite 141 Netzlaststeuerung 8.6 VLANs Die Egress-Tabelle legt fest, welchem VLAN die Frames, die von diesem Port abgehen, zugeordnet werden. Mit Ihrem Eintrag definieren Sie zu- sätzlich, ob an diesem Port abgehende Ethernet-Frames markiert (tagged) werden sollen: T = mit Tag-Feld (T = Tagged, markiert) U = ohne Tag-Feld (U = Untagged, nicht markiert) Markierte (Tagged) Frames kommen in diesem Beispiel in der Kommuni- kation zwischen den Vermittlungsgeräten (Uplink) zum Einsatz, da an...

- Seite 142 Netzlaststeuerung 8.6 VLANs Die Kommunikationsbeziehungen sind hierbei wie folgt:Endgeräte an Port 1 und 4 des linken Gerätes sowie Endgeräte an Port 2 und 4 des rechten Geräts sind Mitglied im VLAN 2 und können somit untereinander kommunizieren. Ebenso verhält es sich mit den Endgeräten an Port 2 und 2 des linken Gerätes sowie Endgeräten an Port 3 und 5 des rechten Ge- rätes.

- Seite 143 Netzlaststeuerung 8.6 VLANs Verfahren Sie wie folgt, um die Beispielkonfiguration durchzuführen: VLAN konfigurieren Wählen Sie den Dialog Switching:VLAN:Statisch Abb. 41: Neue VLANs erzeugen und benennen Klicken Sie auf „Eintrag erzeugen“, um das Eingabefenster für die VLAN-ID zu öffnen. Weisen Sie dem VLAN die VLAN-ID 2 zu. Benennen Sie dieses VLAN mit VLAN2, indem Sie in die Maske klicken und den Namen eintragen.

- Seite 144 Netzlaststeuerung 8.6 VLANs Wechsel in den Privileged-EXEC-Modus. enable Wechsel in den VLAN Konfigurationsmodus. vlan database Erzeugt ein neues VLAN mit der VLAN-ID 2. vlan 2 Benennt das VLAN mit der VLAN-ID 2 mit dem vlan name 2 VLAN2 Namen VLAN2. Erzeugt ein neues VLAN mit der VLAN-ID 3.

- Seite 145 Netzlaststeuerung 8.6 VLANs Ports konfigurieren Abb. 42: VLAN-Zugehörigkeit der Ports definieren. Weisen Sie die Ports des Gerätes den entsprechenden VLANs zu, indem Sie durch einen Klick in die zugehörigen Tabellenzellen das Auswahlmenü öffnen und den Status bestimmen. Entsprechende Wahlmöglichkeiten sind: - = Momentan kein Mitglied in diesem VLAN (GVRP erlaubt) T = Mitglied im VLAN, Datenpakete mit Tag versenden U = Mitglied im VLAN, Datenpakete ohne Tag versenden...

- Seite 146 Netzlaststeuerung 8.6 VLANs Abb. 43: Port-VLAN-IDs, Acceptable Frame Types und Ingress Filtering zuweisen und speichern Weisen Sie den einzelnen Ports die ID des zugehörigen VLANs (1 bis 3) zu. Da Endgeräte in der Regel keine Datenpakete mit Tag senden, wäh- len Sie an den Endgeräte-Ports die Einstellung admitAll.

- Seite 147 Netzlaststeuerung 8.6 VLANs Wechsel in den Privileged-EXEC-Modus. enable Wechsel in den Konfigurationsmodus. configure Wechsel in den Interface-Konfigurationsmodus interface 1/1 von Port 1.1. vlan participation include 1 Port 1/1 wird member untagged in VLAN 1. vlan participation include 2 Port 1/1 wird member untagged in VLAN 2. Port 1/1 wird member tagged in VLAN 2.

- Seite 148 Netzlaststeuerung 8.6 VLANs Weitere Informationen zu VLAN finden Sie im Referenzhandbuch und der integrierten Hilfefunktion im Programm. Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 149: Funktionsdiagnose

Funktionsdiagnose 9 Funktionsdiagnose Zur Funktionsdiagnose bietet Ihnen das Gerät folgende Diagnosewerkzeuge Alarmmeldungen versenden Gerätestatus überwachen Out-of-band-Signalisierung durch Meldekontakt Port-Zustandsanzeige Ereigniszähler auf Portebene SFP-Zustandsanzeige Topologie-Erkennung Berichte Datenverkehr eines Ports beobachten (Port Mirroring) Grundkonfiguration L2E Release 5.0 04/09... -

Seite 150: Alarmmeldungen Versenden

Funktionsdiagnose 9.1 Alarmmeldungen versenden 9.1 Alarmmeldungen versenden Treten im Normalbetrieb des Gerätes außergewöhnliche Ereignisse auf, werden diese sofort der Managementstation mitgeteilt. Dies geschieht über sogenannte Traps - Alarmmeldungen - die das Polling-Verfahren umgehen. (Unter „Polling“ versteht man das zyklische Abfragen von Datenstationen). Traps ermöglichen eine schnelle Reaktion auf kritische Zustände. -

Seite 151: Auflistung Der Snmp-Traps

Funktionsdiagnose 9.1 Alarmmeldungen versenden 9.1.1 Auflistung der SNMP-Traps Welche Traps das Gerät verschicken kann, finden Sie in der folgenden Tabelle. Trapbezeichnung Bedeutung authenticationFailure wird gesendet, falls eine Station versucht, unberechtigt auf einen Agenten zuzugreifen. coldStart wird sowohl bei Kalt- als auch bei Warmstart während des Boo- tens nach erfolgreicher Initialisierung des Managements gesen- det. -

Seite 152: Alarmmeldungen Versenden

Funktionsdiagnose 9.1 Alarmmeldungen versenden Trapbezeichnung Bedeutung hmRelayDuplicateTrap wird gesendet, wenn im Zusammenhang mit der DHCP Option 82 eine doppelte IP-Adresse erkannt wird. lldpRemTablesChange- wird gesendet, wenn sich ein Eintrag in der Topologie-Tabelle än- Trap dert. Tab. 18: Mögliche Traps 9.1.2 SNMP-Traps beim Booten Das Gerät sendet bei jedem Booten die Alarmmeldung „ColdStart“. -

Seite 153: Trapeinstellung

Funktionsdiagnose 9.1 Alarmmeldungen versenden 9.1.3 Trapeinstellung Wählen Sie den Dialog Diagnose:Alarme (Traps). Dieser Dialog bietet Ihnen die Möglichkeit festzulegen, welche Ereignis- se einen Alarm (Trap) auslösen und an wen diese Alarme gesendet werden sollen. Wählen Sie „Eintrag erzeugen“. In der Spalte „IP-Adresse“ geben Sie die IP-Adresse des Empfän- gers an, an den die Traps geschickt werden sollen. - Seite 154 Funktionsdiagnose 9.1 Alarmmeldungen versenden Name Bedeutung Spanning Tree Die Topologie des Rapid Spanning Tree hat sich geändert Chassis Fasst die folgenden Ereignisse zusammen: – Der Status einer Versorgungsspannung hat sich geändert (siehe Dialog System). – Der Status des Meldekontakts hat sich geändert. Um dieses Ereignis zu berücksichtigen, aktivieren Sie „Trap bei Status- wechsel erzeugen“...

-

Seite 155: Gerätestatus Überwachen

Funktionsdiagnose 9.2 Gerätestatus überwachen 9.2 Gerätestatus überwachen Der Gerätestatus gibt einen Überblick über den Gesamtzustand des Gerätes. Viele Prozessvisualisierungssysteme erfassen den Gerätestatus eines Gerätes, um seinen Zustand grafisch darzustellen. Das Gerät bietet Ihnen die Möglichkeit, den Gerätezustand über einen Meldekontakt out-of-band zu signalisieren (siehe auf Seite 159 „Gerätestatus mit Meldekontakt überwachen“) durch das Versenden eines Traps bei einer Änderung des Gerätezustan- des zu signalisieren. -

Seite 156: Gerätestatus Konfigurieren

Funktionsdiagnose 9.2 Gerätestatus überwachen Hinweis: Bei nicht redundanter Zuführung der Versorgungsspannung meldet das Gerät das Fehlen einer Versorgungsspannung. Sie können diese Meldung verhindern, indem Sie die Versorgungsspannung über beide Ein- gänge zuführen oder die Überwachung ausschalten (siehe auf Seite 160 „Gerätefunktionen mit Meldekontakt überwachen“). -

Seite 157: Gerätestatus Anzeigen

Funktionsdiagnose 9.2 Gerätestatus überwachen 9.2.2 Gerätestatus anzeigen Wählen Sie den Dialog Grundeinstellungen:System . Abb. 45: Gerätestatus- und Alarm-Anzeige 1 - Das Symbol zeigt den Gerätestatus an 2 - Ursache des ältesten, bestehenden Alarms 3 - Beginn des ältesten, bestehenden Alarms Wechsel in den Privileged-EXEC-Modus. -

Seite 158: Out-Of-Band-Signalisierung

Funktionsdiagnose 9.3 Out-of-band-Signalisierung 9.3 Out-of-band-Signalisierung Die Meldekontakte dienen der Steuerung externer Geräte und der Funktions- überwachung des Gerätes. Die Funktionsüberwachung bietet Ihnen die Möglichkeit einer Ferndiagnose. Den Funktionsstatus meldet das Gerät über den potentialfreien Melde- kontakt (Relaiskontakt, Ruhestromschaltung) durch Kontaktunterbrechung: Fehlerhafte Versorgungsspannung den Ausfall mindestens einer der 2 Versorgungsspannungen, eine dauerhafte Störung im Gerät (interne Versorgungsspannung). -

Seite 159: Meldekontakt Steuern

Funktionsdiagnose 9.3 Out-of-band-Signalisierung 9.3.1 Meldekontakt steuern Dieser Modus bietet Ihnen die Möglichkeit, jeden Meldekontakt einzeln fern- zubedienen. Anwendungsmöglichkeiten: Simulation eines Fehlers bei einer SPS-Fehlerüberwachung. Fernbedienung eines Gerätes über SNMP, wie z.B. das Einschalten einer Kamera. Wählen Sie den Dialog Diagnose:Meldekontakt 1/2. Wählen Sie „Manuelle Einstellung“... -

Seite 160: Gerätefunktionen Mit Meldekontakt Überwachen

Funktionsdiagnose 9.3 Out-of-band-Signalisierung 9.3.3 Gerätefunktionen mit Meldekontakt überwachen Funktionsüberwachung konfigurieren Wählen Sie den Dialog Diagnose:Meldekontakt. Wählen Sie „Funktionsüberwachung“ im Feld „Modus Meldekon- takt“, um den Kontakt zur Funktionsüberwachung zu nutzen. Wählen Sie im Feld „Funktionsüberwachung“ die Ereignisse, die Sie überwachen möchten. Zur Temperaturüberwachung stellen Sie im Dialog Grund einstellungen:System am Ende der Systemdaten die Temperaturschwellen ein. - Seite 161 Funktionsdiagnose 9.3 Out-of-band-Signalisierung Abb. 46: Dialog Meldekontakt Wechsel in den Privileged-EXEC-Modus. exit Zeigt den Zustand der Funktionsüberwachung show signal-contact 1 und die Einstellung zur Statusermittlung an. Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 162: Port-Zustandsanzeige

Funktionsdiagnose 9.4 Port-Zustandsanzeige 9.4 Port-Zustandsanzeige Wählen Sie den Dialog Grundeinstellungen:System. Die Gerätedarstellung zeigt das Gerät mit der aktuellen Bestückung. Unterhalb des Geräteabbildes stellen Symbole den Status der einzelnen Ports dar. Abb. 47: Gerätedarstellung Bedeutung der Symbole: Der Port (10, 100 MBit/s, 1, 10 GBit/s) ist freigegeben und die Verbindung ist in Ordnung. -

Seite 163: Ereigniszähler Auf Portebene

Funktionsdiagnose 9.5 Ereigniszähler auf Portebene 9.5 Ereigniszähler auf Portebene Die Port-Statistiktabelle versetzt den erfahrenen Netzbetreuer in die Lage, eventuelle Schwachpunkte im Netz zu identifizieren. Diese Tabelle zeigt Ihnen die Inhalte verschiedener Ereigniszähler an. Im Menüpunkt Neustart können Sie mit „Warmstart“, „Kaltstart“ oder „Portzähler zurücksetzen“... - Seite 164 Funktionsdiagnose 9.5 Ereigniszähler auf Portebene Abb. 48: Dialog Portstatistiken Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 165: Sfp-Zustandsanzeige

Funktionsdiagnose 9.6 SFP-Zustandsanzeige 9.6 SFP-Zustandsanzeige Die SFP-Zustandsanzeige bietet Ihnen die Möglichkeit, die aktuelle Bestü- ckung der SFP-Module und deren Eigenschaften einzusehen. Zu den Eigen- schaften zählen: Modultyp, Unterstützung im Medienmodul gewährt, Temperatur in º C, Sendeleistung in mW,, Empfangsleistung in mW. Wählen Sie den Dialog Diagnose:Ports:SFP-Module. -

Seite 166: Topologie-Erkennung

Funktionsdiagnose 9.7 Topologie-Erkennung 9.7 Topologie-Erkennung 9.7.1 Beschreibung Topologie-Erkennung IEEE 802.1AB beschreibt das Link Layer Discovery Protocol (LLDP). Das LLDP ermöglicht dem Anwender eine automatische Topologie-Erkennung seines LANs. Ein Gerät mit aktivem LLDP verbreitet eigene Verbindungs- und Management-Informationen an die angrenzenden Geräte des gemeinsamen LANs. Diese können dort aus- gewertet werden, sofern diese Geräte auch das LLDP aktiviert haben. -

Seite 167: Anzeige Der Topologie-Erkennung

01:80:63:2F:FF:0B. Hirschmann-Geräte mit LLDP-Funktion sind somit in der Lage, LLDP-Informationen auch über nicht LLDP-fähige Geräte hinweg untereinander auszutauschen. Die Management Information Base (MIB) eines LLDP-fähigen Hirschmann- Gerätes hält die LLDP-Informationen in der lldp-MIB und in der privaten hmLLDP vor. - Seite 168 Funktionsdiagnose 9.7 Topologie-Erkennung Dieser Dialog bietet Ihnen die Möglichkeit, die Funktion zur Topologie- Erkennung (LLDP) ein/auszuschalten. Die Topologie-Tabelle zeigt Ih- nen die gesammelten Informationen zu Nachbargeräten an. Mit diesen Informationen ist eine Netzmanagement-Station in der Lage, die Struk- tur Ihres Netzes darzustellen. Die Auswahl „Ausschließlich LLDP-Einträge anzeigen“...

- Seite 169 Funktionsdiagnose 9.7 Topologie-Erkennung Sind an einem Port, z.B. über einen Hub, mehrere Geräte angeschlos- sen, dann zeigt die Tabelle pro angeschlossenem Gerät eine Zeile an. Wenn Geräte mit aktiver Topologie-Erkennungs-Funktion und Geräte ohne aktive Topologie-Erkennungs-Funktion an einem Port angeschlossen sind, dann blendet die Topologie-Ta- belle die Geräte ohne aktive Topologie-Erkennung aus.

-

Seite 170: Ip-Adresskonflikte Erkennen

Funktionsdiagnose 9.8 IP-Adresskonflikte erkennen 9.8 IP-Adresskonflikte erkennen 9.8.1 Beschreibung IP-Adresskonflikte Per Definition darf jede IP-Adresse innerhalb eines Subnetzes nur einmal vergeben sein. Existieren innerhalb eines Subnetzes irrtümlicherweise 2 oder mehr Geräte mit der gleichen IP-Adresse, dann kommt es unweiger- lich zu Störungen bis hin zur Unterbrechung der Kommunikation mit Geräten dieser IP-Adresse. -

Seite 171: Acd Konfigurieren

Funktionsdiagnose 9.8 IP-Adresskonflikte erkennen 9.8.2 ACD konfigurieren Wählen Sie den Dialog Diagnose:IP-Adressen Konflikterkennung. Mit „Status“ schalten Sie die IP-Adressen Konflikterkennung ein/aus bzw. wählen Sie die Betriebsart (siehe Tab. 21). 9.8.3 ACD anzeigen Wählen Sie den Dialog Diagnose:IP-Adressen Konflikterkennung. In der Tabelle protokolliert das Gerät IP-Adresskonflikte mit seiner IP-Adresse. -

Seite 172: Berichte

Funktionsdiagnose 9.9 Berichte 9.9 Berichte Folgende Berichte stehen zur Diagnose zur Verfügung: Logdatei. Die Logdatei ist eine HTML-Datei, in die das Gerät alle wichtigen geräte- internen Ereignisse schreibt. Systeminformation. Die Systeminformation ist eine HTML-Datei, die alle systemrelevanten Daten enthält. Systeminformation. Das Security Data Sheet IAONA ist ein von der IAONA (Industrial Auto- mation Open Networking Alliance) standardisiertes Datenblatt im XML- Format. -

Seite 173: Datenverkehr Eines Ports Beobachten (Port Mirroring)

Funktionsdiagnose 9.10 Datenverkehr eines Ports beobachten 9.10Datenverkehr eines Ports beobachten (Port Mirroring) Beim Port Mirroring werden gültige Datenpakete eines ausgewählten Ports, dem Quellport, zu einem anderen Port, dem Zielport, kopiert. Der Datenver- kehr am Quellport wird beim Port Mirroring nicht beeinflusst. Ein am Zielport angeschlossenes Management-Werkzeug, wie z.B. - Seite 174 Funktionsdiagnose 9.10 Datenverkehr eines Ports beobachten Wählen Sie den Quellport aus, dessen Datenverkehr sie beobachten wollen. Wählen Sie den Zielport aus, an dem Sie Ihr Management-Werkzeug angeschlossen haben. Wählen Sie „Aktiv“, um die Funktion einzuschalten. Die „Löschen“-Bedientaste im Dialog bietet Ihnen die Möglichkeit, alle Port Mirroring-Einstellungen des Gerätes in den Lieferzustand zurück zu versetzen.

-

Seite 175: A Konfigurationsumgebung Einrichten

Konfigurationsumgebung einrichten A Konfigurationsumgebung einrichten Grundkonfiguration L2E Release 5.0 04/09... -

Seite 176: Dhcp/Bootp-Server Einrichten

Konfigurationsumgebung einrichten A.1 DHCP/BOOTP-Server einrichten A.1 DHCP/BOOTP-Server einrichten Auf der CD-ROM, die dem Gerät bei der Lieferung beiliegt, finden Sie die Software für einen DHCP-Server der Firma Softwareentwicklung, IT-Consul- ting Dr. Herbert Hanewinkel. Sie können die Software bis zu 30 Kalendertage nach dem Datum der ersten Installation testen, um zu entscheiden, ob Sie eine Lizenz erwerben wollen. - Seite 177 Konfigurationsumgebung einrichten A.1 DHCP/BOOTP-Server einrichten Nehmen Sie die im Bild dargestellten Einstellungen vor und klicken Sie auf OK. Abb. 55: DHCP-Einstellung Zur Eingabe der Konfigurationsprofile wählen Sie in der Menüleiste Optionen:Konfigurationsprofile verwalten. Geben Sie den Namen für das neue Konfigurationsprofil ein und klicken Sie auf Hinzufügen.

- Seite 178 Konfigurationsumgebung einrichten A.1 DHCP/BOOTP-Server einrichten Abb. 57: Netzmaske im Konfigurationsprofil Wählen Sie die Karteikarte Boot. Geben Sie die IP-Adresse Ihres tftp-Servers. Geben Sie den Pfad und den Dateinamen für die Konfigurationsdatei ein. Klicken Sie auf Übernehmen und danach auf OK. Abb.

- Seite 179 Konfigurationsumgebung einrichten A.1 DHCP/BOOTP-Server einrichten Fügen Sie für jeden Gerätetyp ein Profil hinzu. Haben Geräte des gleichen Typs unterschiedliche Konfigurationen, dann fügen Sie für jede Konfiguration ein Profil hinzu. Zum Beenden des Hinzufügens der Konfigurationsprofile klicken Sie auf Abb. 59: Konfigurationsprofile verwalten Zur Eingabe der statischen Adressen klicken Sie im Hauptfenster auf Statisch.

- Seite 180 Konfigurationsumgebung einrichten A.1 DHCP/BOOTP-Server einrichten Abb. 61: Statische Adressen hinzufügen Geben Sie die MAC-Adresse des Gerätes ein. Geben Sie die IP-Adresse des Gerätes ein. Wählen Sie das Konfigurationsprofil des Gerätes. Klicken Sie auf Übernehmen und danach auf OK. Abb. 62: Einträge für statische Adressen Fügen Sie für jedes Gerät, das vom DHCP-Server seine Parameter erhalten soll, einen Eintrag hinzu.

- Seite 181 Konfigurationsumgebung einrichten A.1 DHCP/BOOTP-Server einrichten Abb. 63: DHCP-Server mit Einträgen Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 182: Dhcp-Server Option 82 Einrichten

Konfigurationsumgebung einrichten A.2 DHCP-Server Option 82 einrichten A.2 DHCP-Server Option 82 einrichten Auf der CD-ROM, die dem Gerät bei der Lieferung beiliegt, finden Sie die Software für einen DHCP-Server der Firma Softwareentwicklung, IT-Consul- ting Dr. Herbert Hanewinkel. Sie können die Software bis zu 30 Kalendertage nach dem Datum der ersten Installation testen, um zu entscheiden, ob Sie eine Lizenz erwerben wollen. - Seite 183 Konfigurationsumgebung einrichten A.2 DHCP-Server Option 82 einrichten Abb. 65: DHCP-Einstellung Zur Eingabe der statischen Adressen klicken Sie auf Hinzufügen. Abb. 66: Statische Adressen hinzufügen Wählen Sie Circuit Identifier und Remote Identifier. Grundkonfiguration L2E Release 5.0 04/09...

- Seite 184 Subidentifier für Typ des Circuit-ID cl: Länge des Circuit-ID hh: Hirschmann-Identifier: 01, wenn an dem Port ein Hirschmann- Gerät angeschlossen wird, sonst 00. vvvv: VLAN ID der DHCP-Anfrage (Voreinstellung: 0001 = VLAN 1) ss: Steckplatz im Gerät, auf dem sich das Modul mit dem Port befindet, an dem das Gerät angeschlossen wird.

- Seite 185 Konfigurationsumgebung einrichten A.2 DHCP-Server Option 82 einrichten Abb. 68: Eintragen der Adressen Switch (Option 82) MACH 3002 MICE MAC-Adresse = IP = 00:80:63:10:9a:d7 149.218.112.100 DHCP-Server IP = 149.218.112.1 IP = 149.218.112.100 Abb. 69: Anwendungsbeispiel für den Einsatz von Option 82 Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 186: Tftp-Server Für Sw-Updates

Konfigurationsumgebung einrichten A.3 tftp-Server für SW-Updates A.3 tftp-Server für SW-Updates Im Lieferzustand steht die Geräte-Software im lokalen Flash-Speicher. Das Gerät bootet die Software vom Flash-Speicher. Über einen tftp-Server können Software-Updates durchgeführt werden. Dies setzt voraus, daß im angeschlossenen Netz ein tftp-Server installiert und aktiv ist. -

Seite 187: Tftp-Prozess Einrichten

Konfigurationsumgebung einrichten A.3 tftp-Server für SW-Updates A.3.1 tftp-Prozess einrichten Allgemeine Voraussetzungen: Die lokale IP-Adresse des Gerätes und die IP-Adresse des tftp-Servers bzw. des Gateways sind dem Gerät bekannt. Der TCP/IP-Stack mit tftp ist auf dem tftp-Server installiert. Die folgenden Abschnitte enthalten Hinweise zum Einrichten des tftp- Prozesses gegliedert nach Betriebssystemen und Anwendungen. - Seite 188 Konfigurationsumgebung einrichten A.3 tftp-Server für SW-Updates Hinweis: Der tftp-Dämon wird nicht immer mit dem Befehl „ps“ ange- zeigt, obwohl er läuft. Besonderheit bei HP-Workstations: Tragen Sie bei der Installation auf einer HP-Workstation in die Datei /etc/passwd den Benutzer tftp ein. Zum Beispiel: tftp:*:510:20:tftp server:/usr/tftpdir:/bin/false tftpBenutzerkennung,...

-

Seite 189: Konfigurationsumgebung Einrichten

Konfigurationsumgebung einrichten A.3 tftp-Server für SW-Updates Überprüfen des tftp-Prozesses Editieren der Datei e t c i n e t d . c o n f Ist tftp* als nein Kommentarzeile eingetragen? In dieser Zeile das Kommentarzeichen »#« entfernen Neuinitialisieren von inetd. conf durch Eingabe von k i l l - 1 P I D nein... -

Seite 190: Software-Zugriffsrechte

Konfigurationsumgebung einrichten A.3 tftp-Server für SW-Updates A.3.2 Software-Zugriffsrechte Der Agent benötigt Leserecht auf dem tftp-Verzeichnis, in das die Geräte- Software abgelegt ist. Beispiel für einen tftp-Server unter UNIX Nach der Installation der Geräte-Software sollte sich folgende Verzeich- nis-Struktur mit den angegebenen Zugriffsrechten auf dem tftp-Server befinden:. -

Seite 191: B Allgemeine Informationen

Allgemeine Informationen B Allgemeine Informationen Grundkonfiguration L2E Release 5.0 04/09... -

Seite 192: Management Information Base (Mib)

Allgemeine Informationen B.1 Management Information BASE (MIB) B.1 Management Information BASE (MIB) Die Management Information Base (MIB) ist als abstrakte Baumstruktur an- gelegt. Die Verzweigungspunkte sind die Objektklassen. Die „Blätter“ der MIB tra- gen die Bezeichnung generische Objektklassen. Die Instanzierung der generischen Objektklassen, das heißt, die abstrakte Struktur auf die Realität abzubilden, erfolgt z.B. - Seite 193 Identifizierer unterer (z. B. Grenzwert) Spannungsversorgung Stromversorgung System Benutzer-Schnittstelle (User Interface) oberer (z. B. Grenzwert) vendor = Hersteller (Hirschmann) Definition der verwendeten Syntaxbegriffe: Integer Ganze Zahl im Bereich von -2 IP-Adresse xxx.xxx.xxx.xxx (xxx = ganze Zahl im Bereich von 0-255)

- Seite 194 6 tcp 16 vacm 7 udp 11 snmp 16 rmon 17 dot1dBridge 26 snmpDot3MauMGT Abb. 71: Baumstruktur der Hirschmann-MIB Die vollständige Beschreibung der MIB finden Sie auf der CD-ROM, die zum Lieferungfang des Gerätes gehört. Grundkonfiguration L2E Release 5.0 04/09...

-

Seite 195: B.2 Verwendete Abkürzungen